Привет %username%!

Что же делать на крутых хакерских конференциях, типа ZeroNights? Конечно же ломать хакеров! Естественно, в целях исследования и забавы ради.

Поэтому я раздавал фейковую Wi-Fi точку, да не простую, а с ARP, DNS, NB, ЕЩЕ-КАКАЯ-ТО-АББРЕВИАТУРА-spoofing’ом, подменой сертификатов, обходом HSTS и прочими модными штучками.

Это позволяло пропускать весь трафик подключенных пользователей через себя, подламывая по пути крылья (переводя с зашифрованного соединения на незашифрованный). В самом идеальном случае (для меня) пользователь просто ничего не заметит, если у приложения на мобилке нет проверки сертификата или ssl pinning’а, на крайняк, пользователь увидит всплывающее сообщение, мол, сертификат не тот. Ну или вообще программка скажет, мол, не могу соединиться.

Ну все это вы и так знаете, да еще и делали так не раз.

Назвал я эту точку MosMetro_Free — к моему мнению, самая популярная точка в Москве, ибо именно она раздается в вагонах метро. Поэтому телефончик увидев знакомую точку сам подрубается к ней и не спрашивает об этом хозяина.

Таким образом мне удалось подключить 108 устройств. В большинстве случаев — мобильники, меньшинство — ноутбуки.

Оказывается

- стандартный клиент почты для iphone отлично допускает MiTM (видимо по этой причине удалось перехватить 6 паролей от gmail аккаунтов)

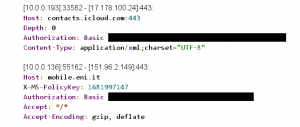

- icloud передает логин и пароль в заголовке с каждым запросом (Basic Auth, скрин)

Помимо полученных логинов и паролей (в том числе корпоративные учётки), кучи access_token’ов от vk, собирались активные сессии на залогиненных сайтах. Ой, чего я только не видел. Как минимум 3 банка, aviasales, внезапно, одному человеку срочно захотелось заплатить за интернет. На конфе. Хакерской конфе!

Но больше всего меня удивило, что одним из самых посещаемых ресурсов был pornhub.com и на него заходили как минимум 8 устройств! Да не каких-то там анонимных, а еще и с учётными записями!

Собрал я все логи в кучу, поискал интересности и выложил небольшую статистику. Так же, можно посмотреть, cookie с каких сайтов ты оставил.

ТЫЦ

На поломанные почты я отправлю письмо, да и ты на всякий случай смени пароли. Даже если твоего mac-адреса нет в списке. Даже если тебя небыло на ZeroNights)

Совет напоследок: отрубай нахер wi-fi.

Забавно) Какое устройство в качестве AP использовал?

Ноутбук))

На какой ОС все это делалось? Linux? MacOs?

Linux

https://bo0om.ru/zn2015/#ssid

> McDonalds_WiFi_Free

> MosGorTrans_Free

> Shoko

> WiFi_Starbucks_FREE

Кто-то ещё, походу, тем же занимался ))

Нет, это ssid, которые искали устройства.

а, ясно

Так вот, кто этот SSID поднял. 🙂

Сразу заметил подключение и вырубил wifi.

Покрытие маленькое было, в холе брало, а в треке один уже почти нет, иначе бы поболее было.

Дмитрий, а можно весь список использованного софта?

mana-tookit

Включает в себя все

Привет, как с тобой связаться? единомышленник))

Хорошее исследование!

Интересен такой момент: в списке доменов, атакованных через SSLsplit красуются такие как google.ru (com), api.vk.com, apps.skype.com, api.twitter.com, icloud.com, yandex.ru и другие IT-гиганты,

а есть ли у вас данные, с какого софта эти домены были подвержены mitm’у в обход ssl или иными словами, какие же приложения не чекали серитфикаты, не уж то официальные клиенты?!

Спасибо еще раз за интересный материал.

Давай видео как ты всё делал, с полным набором программ.