%username%, здравствуй!

Брутить твиттер — не такая уж простая задача, платформа все популярнее, может тви и кишит большим количеством слабых паролей (ибо очень популярная мобильная платформа — нужно пароль удобный для ввода с мобилы), но на авторизации — капча.

Но не стоит грустить и отчаиваться! Есть же антикапча! Но выйдет дорого и долго, пользоваться сервисами распознавания…

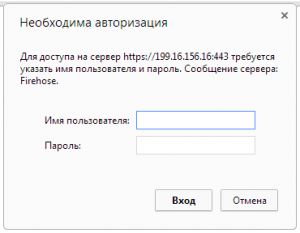

Давеча изучая twitter API я наткнулся на такую штуку, как Firehose. Что это за хрень, «Пожарный шланг»? Ну по идее — это поток сообщений из твиттера, который доступен поисковикам и различным сервисам, доступ которым дала компания твиттера. Вот один из таких серваков — 199.16.156.16, зайти на который можно по 443 порту, но сразу вылезет basic — авторизация

https://199.16.156.16:443/Сначала мне было интересно побрутить, вдруг подойдет какой-нибудь пароль с логином google, но не тут-то было.

Но стоит ввести свой логин\пароль от твиттера — вы попадете на «сайт».

Можно даже попробовать обратиться к https://199.16.156.16/1.1/statuses/firehose.json — но если вы не работаете в яндексе, гугле или в майкрософте — вы увидите надпись «User not in role».

Так вот, при обращении к серваку он будет возвращать ответ 401, пока вы не введете валидную пару логин\пас. Смекаешь?

Я собрал ещё серваков, вот весь список:

https://199.16.156.16/

https://199.16.156.49/

https://199.16.156.76/

https://199.16.156.81/

https://199.16.156.112/

и попробовал сбрутить свой акк с помощью Гидры

./hydra -l i_bo0om -P password.txt 199.16.156.16 https-head

и через минутку я увидел зелёненькую надпись, что пароль подобран!

Самое вкусное — что ничего не надо парсить, качать списки прокси, брут идёт с помощью заголовков и чтения ответов, поэтому скорость 100,000 паролей в минуту — это ещё цветочки. Бесконечность и далее, %username%, так как реальная скорость брута ограниченна каналом серваков, а у твиттера они не маленькие 😉

[lock]Top100RockYou75

[/lock]

Кому интересно — под хайдом топ 100 твиттер аккаунтов и небольшая база популярных паролей.

фиксеД?

We use rate limiting to prevent brute force attacks against those endpoints.

Теперь лимитированно, но все равно работает

А теперь походу пофиксили, выдает пустую страницу?